前言

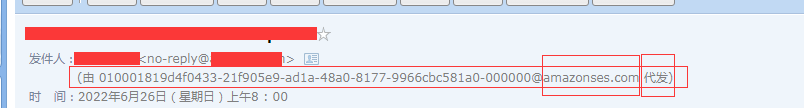

前段时间,运营人员有反馈在钉钉邮箱收到我们服务的邮件的时候, 有显示一个代发 字样, 在问能不能去掉, 而且不仅仅是钉钉邮箱, 国内的 qq 邮箱, 163 邮箱,都会有这个 代发 提醒,类似于

看样子是显示 010001819d4f0433-21f905e9-ad1a-48a0-8177-9966cbc581a0-000000@amazonses.com 这个代发,跟我们实际的发送邮件的 发件人邮箱 no-reply@example.com 不是同一个域。

所以刚开始怀疑是因为这两个域不一样导致的

SES 自定义 mail from 域

可以在 SES 后台自定义这个发件人邮箱的 mail from 域,配置也很简单,这样子就配置好了